برنامج ZoomCheck Point

برنامج ZoomCheck Point

في عام 2016 ، اكتشف الباحثون الروبوتات التي تحولت إلى إصابة هواتف أندرويد في مشاركات استماع سرية يمكن أن تسحب البيانات الحساسة من الشبكات المحمية. جوجل في ذلك الوقت قال أزال 400 تطبيق Google Play الذي قام بتثبيت الخبيثة رمز الروبوتات وأخذ “الإجراءات الضرورية” غير المحددة الأخرى لـ حماية المستخدمين المصابين.

قراءة متعمقة

أكثر من 400 تطبيق ضار تتسلل إلى Google Play

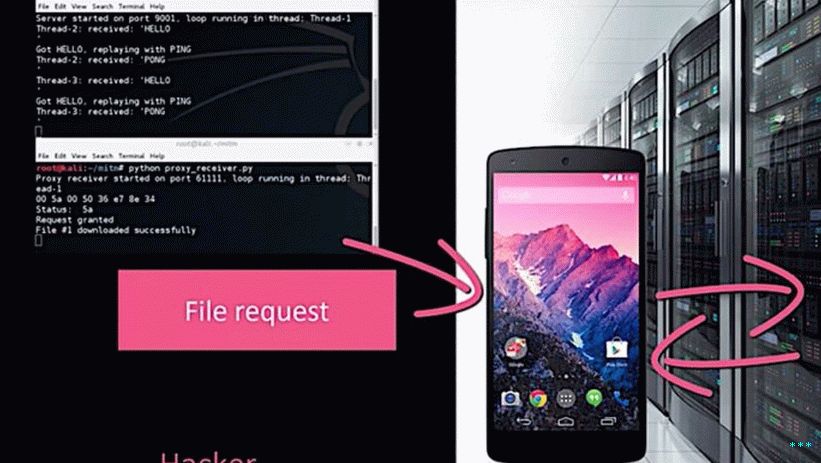

الآن ، بعد حوالي 16 شهرًا ، قدم أحد المتسللين أدلة أن الروبوتات DressCode ما زال مستمرا في الازدهار وربما تستعبد حاليا ما يصل إلى أربعة ملايين جهاز. الالتهابات تشكل خطرا كبيرا لأنها تسبب الهواتف لاستخدام الجوارب بروتوكول لفتح اتصال مباشر إلى خوادم المهاجمين. المهاجمين يمكن ثم نفق إلى الشبكات المنزلية أو الشركات التي الهواتف تنتمي في محاولة لسرقة كلمات مرور جهاز التوجيه والتحقيق متصلة أجهزة الكمبيوتر للضعف أو البيانات غير المضمونة.

أسوأ من ذلك ، واجهة برمجة الأمر المهاجم ويستخدم خادم التحكم لإقامة اتصال غير مشفرة ولا يتطلب أي مصادقة ، نقطة ضعف تسمح للآخرين المهاجمين إلى الاعتداء بشكل مستقل على الهواتف المصابة.

“بما أن الجهاز يفتح اتصال C2 بنشاط الخادم ، وسوف يمر الاتصال عادة جدران الحماية مثل تلك وجدت في المنزل وأجهزة التوجيه الشركات الصغيرة والمتوسطة “، كريستوف Hebeisen ، الباحث في وقال شركة الأمن المحمول لوكاوت ، بعد مراجعة الأدلة. تابع هيبيزن:

بمجرد أن يكون الاتصال مفتوحًا ، من يتحكم في الطرف الآخر من يمكن الآن نفق عبر الجهاز المحمول إلى الشبكة ل الذي الجهاز متصل حاليا. إعطاء واجهة برمجة التطبيقات غير المحمية [تم العثور على القراصنة] ، قد يكون من الممكن لأي شخص لديه ذلك المعلومات للوصول إلى الأجهزة والخدمات التي من المفترض أن تكون مقصور على مثل هذه الشبكات الخاصة إذا كان جهاز به [تطبيقات ضارة] على ذلك هو داخل الشبكة. تخيل مستخدمًا يستخدم جهازًا يعمل أحد هذه التطبيقات على شبكة Wi-Fi للشركات الخاصة بصاحب العمل. ال المهاجم قد يكون الآن الوصول المباشر إلى أي الموارد التي هي عادة ما تكون محمية بواسطة جدار الحماية أو IPS (منع التسلل النظام).

تم توثيق الروبوتات علنا في موعد لا يتجاوز أغسطس 2016 ، عندما نشر الباحثون في شركة الأمن Check Point Software هذا المنصب القصير الذي سلط الضوء على خطر تمكين الجوارب البرمجيات الخبيثة. بعد شهر واحد ، ذكرت تريند مايكرو أنها وجدت DressCode مضمن في 3000 تطبيق Android ، 400 منها متوفرة في سوق اللعب الرسمي حتى إزالتها جوجل.

ثم في أكتوبر 2017 ، أي بعد أكثر من 14 شهرًا من ظهور الروبوتات إلى النور — أبلغت Symantec عن مجموعة جديدة من Google Play الضارة التطبيقات التي تم تنزيلها ما يصل إلى 2.6 مليون مرة. في حين سيمانتيك يطلق عليها اسم البرمجيات الخبيثة Sockbot ، فإنه يستخدم نفس خادم C2 و متاحة للجمهور ، واجهات البرمجة غير المصادقة كما DressCode لنفس الغرض من الانخراط في انقر الاحتيال.

أدلة على الروبوتات لا تزال مزدهرة يثير أسئلة مهمة حول فعالية جوجل الحادثه الردود على تقارير تطبيقات Android الخبيثة التي تخنق الهواتف في شبكات الروبوتات. ال الأدلة – التي قدمها شخص ادعى أن لديها اخترق بدقة خادم C2 وحساب GitHub الخاص ذلك شفرة مصدر C2 المستضافة – تشير إلى أن الشفرة مخفية في عمق العناوين الخبيثة لا تزال تعمل على عدد كبير من الأجهزة على الرغم من الإخطارات الخاصة المتكررة إلى Google من الباحثين الأمن. ليس من الواضح ما إذا كانت Google قد أزلت عن بعد تطبيقات DressCode و Sockbot من الهواتف المصابة والمهاجمين تمكنت من اختراق مجموعة جديدة من الأجهزة أو إذا سمحت Google بذلك الهواتف لتبقى مصابة.

الأدلة يدل أيضا على فشل في تفكيك وثق باحثو البنية التحتية منذ أكثر من 16 شهراً أن القراصنة يقول كان في العملية لمدة خمس سنوات. مشترك الممارسة الصناعية لشركات الأمان أو البرامج المتأثرة الشركات للسيطرة على مجالات الإنترنت والخوادم المستخدمة ل تشغيل الروبوتات في عملية تعرف باسم بالوعة. ليس واضحا ما الخطوات إذا اتخذت أي جوجل لإنزال DressCode. خادم C2 و بقي اثنان من واجهات برمجة التطبيقات العامة نشطة في وقت نشر هذا المنشور حي.

في رسالة بريد إلكتروني ، كتب متحدث باسم Google: “لقد قمنا بحماية موقعنا المستخدمين من DressCode ومتغيراته منذ عام 2016. نحن باستمرار رصد هذه الأسرة البرمجيات الخبيثة ، وسوف تستمر في اتخاذ الإجراءات المناسبة للمساعدة في تأمين مستخدمي Android. “البيان لم ترد على الأسئلة إذا كانت Google تعمل على الوصول إلى C2.

5000 متصفحات مقطوعة الرأس

وقال القراصنة الغرض من الروبوتات هو توليد عائدات الإعلانات احتيالية عن طريق التسبب في الهواتف المصابة ل الوصول الجماعي إلى الآلاف من الإعلانات كل ثانية. إليك كيف يعمل: خادم يسيطر عليه المهاجم يدير أعدادا كبيرة من مقطوعة الرأس المتصفحات التي تنقر على صفحات الويب التي تحتوي على إعلانات تدفع عمولات للإحالات. لمنع المعلنين من اكتشاف المزيفة حركة المرور ، يستخدم الخادم وكلاء SOCKS لتوجيه حركة المرور من خلال الأجهزة للخطر ، والتي يتم تدويرها كل خمس ثوان.

وقال القراصنة حل وسط له من C2 ولاحقه أظهرت سرقة شفرة المصدر الأساسية أن DressCode يعتمد عليها خمسة خوادم تقوم بتشغيل 1000 مؤشر ترابط على كل خادم. نتيجة لذلك يستخدم 5000 جهاز وكيل في أي لحظة ، وبعد ذلك فقط خمس ثوان ، قبل أن تنعش المسبح مع 5000 مصاب جديد الأجهزة.

بعد قضاء أشهر تجوب شفرة المصدر وغيرها من القطاع الخاص البيانات المستخدمة في الروبوتات ، يقدر القراصنة الروبوتات لديه أو في على الأقل عند نقطة واحدة – حوالي أربعة ملايين جهاز يقوم بالإبلاغ عنها. القراصنة ، نقلا عن مخططات أداء مفصلة لأكثر من 300 تطبيقات أندرويد المستخدمة لتصيب الهواتف ، كما قدرت الروبوتات ولدت 20 مليون دولار في عائدات الإعلانات الاحتيالية في القليلة الماضية سنوات. وقال واجهات البرمجة وشفرة المصدر C2 أظهر أن شخصًا أو أكثر يسيطرون على adecosystems.com المجال بنشاط الحفاظ على الروبوتات.

وقال حبيسين من المرصد إنه قادر على تأكيد القراصنة يدعي أن خادم C2 هو الذي يستخدمه كلا DressCode و Sockbot وأنه يستدعي اثنين على الأقل من البرامج العامة واجهات ، بما في ذلك تلك التي تنشئ اتصال SOCKS على الأجهزة المصابة. واجهات برمجة التطبيقات ، وأكد Hebeisen ، يتم استضافتها على الخوادم التي تنتمي إلى adecosystems.com ، مجال يستخدمه مزود خدمات المحمول. وأكد أيضا أن الواجهة الثانية هي تستخدم لتوفير وكلاء المستخدم لاستخدامها في الاحتيال فوق. (آرس هو رفض الارتباط بواجهات برمجة التطبيقات (APIs) لمنع المزيد من إساءة استخدامها.) وقال انه رأى أيضا “علاقة قوية” بين الخوادم والخوادم adecosystems.com المشار إليها في DressCode و كود سوكبوت. لأن الباحث Lookout لم يصل إلى القطاع الخاص أجزاء من الخوادم ، وقال انه غير قادر على تأكيد أن الجوارب تم ربط الوكيل بواجهة وكيل المستخدم ، لتحديد الرقم الأجهزة المصابة التقارير إلى C2 ، أو لتحديد المبلغ من الإيرادات ولدت الروبوتات على مر السنين.

قال المسؤولون في شركة Adeco Systems إن شركتهم ليس لديها اتصال إلى الروبوتات وأنهم يحققون كيف بهم تم استخدام الخوادم لاستضافة واجهات برمجة التطبيقات.

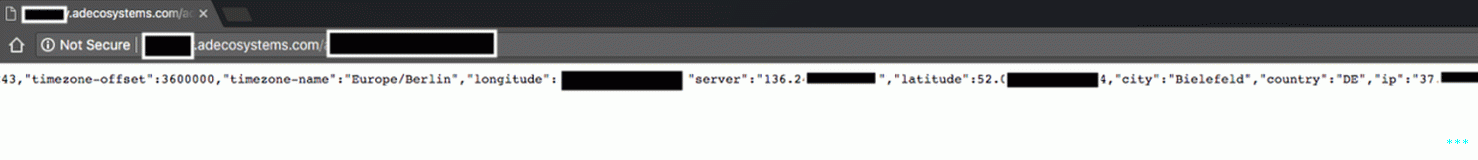

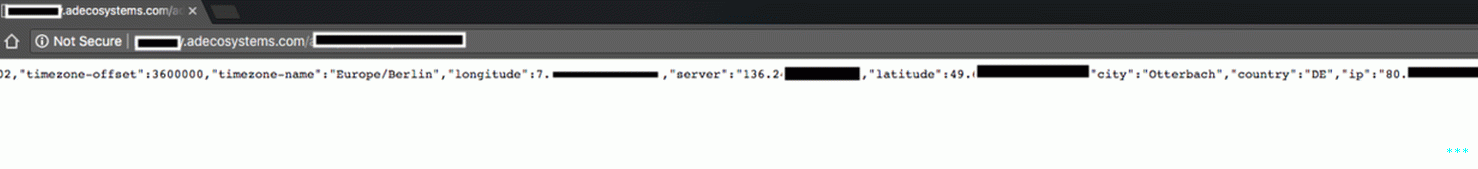

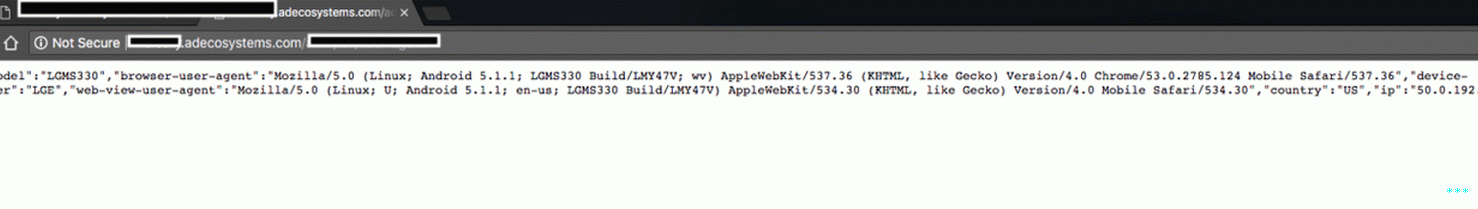

باستخدام متصفح لزيارة الروابط adecosystems.com ذلك استضافت واجهات برمجة التطبيقات ، كان من الممكن الحصول على لقطات من المصابة الأجهزة التي تتضمن عنوان IP الخاص بهم والموقع الجغرافي. تحديث الرابط سيوفر بسرعة نفس التفاصيل ل الهاتف للخطر مختلفة. لأن البيانات ليست محمية بواسطة كلمة المرور ، من المحتمل أن يتمكن أي شخص يعرف الروابط من إنشاء وقال هيبيسين اتصال الجوارب الخاصة بهم مع الأجهزة.

API 1

API 1

API 1

API 2

API 2

API 2

قام المتسلل أيضًا بالوصول إلى قاعدة بيانات تحتوي على قاعدة البيانات الفريدة معرف الجهاز ، شركة الجوال ، عنوان رقم MAC ، ومعرف الجهاز لـ كل جهاز مصاب. وقدم لقطة واحدة التي ظهرت بما يتفق مع ما وصفه.

تبقى العديد من التطبيقات الضارة ، بما في ذلك العديد من هذه التطبيقات متاح في الأسواق الخارجية مثل APKPure. لا هذا ولا ذاك وقال Hebeisen ولا القراصنة لديهم أي دليل على Google Play استضافت تطبيقات DressCode أو Sockbot في الأشهر الأخيرة.

بينما قالت Google إن لديها القدرة على إلغاء التثبيت عن بُعد تطبيقات ضارة من أجهزة Android ، جادل بعض النقاد بذلك هذا المستوى من التحكم ، لا سيما دون موافقة المستخدم النهائي في المستقبل من الوقت ، يتخطى خط أحمر. قد يكون Google مترددًا في ذلك استخدمه حتى لو افترضنا أن القدرة عن بعد ثقيلة الوزن تهديد كبير تشكله سهولة إنشاء الجوارب يمكن القول أن الاتصالات مع ملايين الأجهزة المحتملة بالتحديد نوع الحالة الخارجية التي تبرر استخدام Google الأداة. إذا كان ذلك ممكنًا ، فيجب على Google اتخاذ خطوات إضافية إلى إنزال خادم C2 وواجهات برمجة التطبيقات adecosystems.com التي يعتمد عليها على.

في الوقت الحالي ، لا توجد قائمة معروفة بالتطبيقات التي تثبت DressCode ورمز سوكبوت. الناس الذين يعتقدون هواتفهم قد يكون يجب على المصابين تثبيت تطبيق مكافحة الفيروسات من Check Point ، سيمانتيك ، أو مراقبة والبحث عن التطبيقات الضارة. (كل علبة في البداية أن تستخدم مجانا.) لمنع الأجهزة من أن تكون للخطر في المقام الأول ، يجب أن يكون الناس انتقائية للغاية حول التطبيقات التي يقومون بتثبيتها على أجهزة Android الخاصة بهم. يجب عليهم قم بتنزيل التطبيقات فقط من Play وحتى بعد ذلك فقط بعد القيام بذلك البحث في كل من التطبيق والمطور.